NWC Services Blog

Die meisten Leser dieses Blogs werden wahrscheinlich technisch orientierte User sein, die als Consultants, Administratoren, System Engineers oder Entwickler häufig „auf der Kommandozeile“ unterwegs sind. Die Verwendung der Eingabeaufforderung (cmd.exe) oder von Windows PowerShell gehört zu unserem Alltag und jeder kennt die Schwächen der Tools, die seit Jahrzehnten quasi identisch funktionieren und Verbesserungen und Weiterentwicklungen in maximal homöopathischen Dosen erfahren haben.

Mit der Neuentwicklung „Windows Terminal“, die auf GitHub als Open Source Software entwickelt wird, hat Microsoft einen neuen Anlauf gewagt, für die Windows-Welt ein zeitgemäßes Kommandozeilen-Interface zur Verfügung zu stellen.

In letzter Zeit gewinnt die Versorgung und Verwaltung von Systemen in einer demilitarisierten Zone (DMZ) oder sogar über vollständig öffentliche Netze über DSM immer mehr an Bedeutung. Mobile Mitarbeiter, Heimarbeitsplätze und das Arbeiten von den unterschiedlichsten Orten sowie die steigende Anzahl von neuartigen Geräten wie beispielsweise den Windows Surface Tablets erzeugen den Bedarf, diese Systeme unabhängig von ihrem aktuellen Standort erfassen und verwalten zu können.

Die Implementierung einer solchen Infrastruktur ist alles andere als trivial. Während die meisten Systemadministratoren im Umgang mit (SMB-)Shares, NTFS-Berechtigungen und Active Directory Benutzerkonten erfahren und sicher sind, sind die für eine DMZ-unterstützende Konfiguration erforderlichen Technologien oftmals noch recht unbekannt beziehungsweise besteht wenig Erfahrung mit deren Umgang.

Es sind Themen wie die Internet-Protokolle http und https, Begriffe wie SSL und TLS, die Microsoft Internet Information Services (IIS), Zertifikate und Public Key Infrastrukturen (PKIs) oder auch Netzwerk-Infrastruktur Aspekte wie Firewalls oder TCP/IP-Ports relevant, um die Admins bisher oft einen großen Bogen gemacht haben oder für deren Beherrschung es einfach keine Notwendigkeit gab.

Für die Migration einer vorher unter VMware genutzten virtuellen Festplatte auf Microsoft Hyper-V stellt uns der Hersteller das sogenannte Microsoft Virtual Machine Converter Tool (MVMC) in der aktuellen Version 3.0 bereit. Hiermit lassen sich über eine GUI virtuelle Systeme von einem VMware Hypervisor auf Microsofts Azure Plattform oder einen Hyper-V Server konvertieren. Dies setzt aber voraus, dass die Quell- und Zielserver natürlich auf unterschiedlichen Hostsystemen laufen.

In unserem Fall sollten virtuelle Maschinen einer Testumgebung von VMware auf Hyper-V migriert werden, die sich aber auf dem gleichen Hostsystem befinden. Für dieses Szenario bietet das Tool auch die Möglichkeit die Festplatten der Quellsysteme per PowerShell zu konvertieren, diese Lösung werde ich hier kurz beschreiben, um eine Neuinstallation der bereits vorhandenen Systeme zu vermeiden.

Wird Flex+ genutzt um die Windows Profile zu konfigurieren, soll einem User u.U. die eine oder andere Anwendung schon gleich in die Superbar (Taskbar) oder das Startmenü gelegt werden. Leider liefert Flex+ keinen vorgefertigten Befehl aus, aber mit einem kleinen Powershell Script lässt sich diese Anforderung schnell erledigen. Zu allererst muss überlegt werden, wie das Powershell Script auf jeden Zielclient verfügbar gemacht werden kann. Steht eine DSM Umgebung zur Vefügung, bietet es sich an, das Paket zur Verteilung des Flex+ Clients um das kopieren von definierten Scripts zu erweitern oder ein eigenes Paket für die Aufgabe zur Verfügung zu stellen.

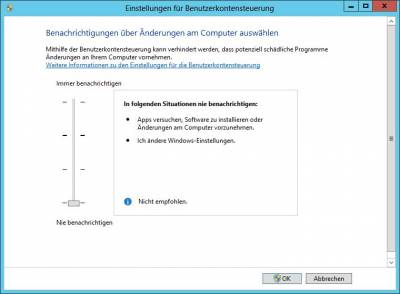

Microsoft hat das Verhalten der UAC in Windows Server 2012 verändert. Um die UAC komplett zu deaktivieren, sind jetzt zwei Schritte erforderlich. Als erstes wird wie bereits bei Windows Server 2008 R2 die Benachrichtigungsstufe über die Systemsteuerung heruntergesetzt.

Nach einem Neustart arbeiten Administratoren jedoch nach wie vor Genehmigungsmodus. Anwendungen müssen also explizit „als Administrator“ ausgeführt werden, um wirklich mit administrativen Rechten zu arbeiten zu können.

Wer im Firmenumfeld Bitlocker einsetzt, kann den Schutz der verschlüsselten Geräte durch den Einsatz eines Startup Pins deutlich erhöhen. Ohne Pin greift nur noch der Windows Passwort Schutz. Jedoch gibt es auch beim Einsatz von Startup Pins ein paar Punkte zu bedenken.

1. Wie lange sollte der Pin sein?

2. Haben alle Geräte den gleichen Pin?

3. Wie lässt sich ein Pin ändern, ohne dem User administrative Rechte zu geben?